目次

はじめに

現代社会において、サイバー犯罪は最も深刻な脅威の一つとなっています。企業や個人が日々直面するランサムウェア攻撃、フィッシング詐欺、データ漏洩などは、もはや他人事ではありません。しかし、これらの犯罪はいつから始まり、どのように進化してきたのでしょうか。本記事では、サイバー犯罪の誕生から現在に至るまでの歴史を詳しく解説し、企業が直面するリスクと対策について考察します。

サイバー犯罪の黎明期(1960年代〜1980年代)

最初のコンピュータ犯罪

サイバー犯罪の起源は、コンピュータそのものの歴史とほぼ同じくらい古いものです。1960年代、大型汎用コンピュータが企業や政府機関に導入され始めた時期に、最初のコンピュータ犯罪が発生しました。当時の犯罪は主に内部者による不正アクセスや、給与システムの改ざんなど、物理的にコンピュータにアクセスできる者による犯行でした。

1970年代には、電話システムを不正に操作する「フリーキング」と呼ばれる行為が登場します。これは、電話網の仕組みを理解した技術者や愛好家が、特定の周波数の音を使って無料で長距離電話をかける手法でした。この時代の象徴的な人物として、後にAppleを創業するスティーブ・ジョブズとスティーブ・ウォズニアックも、大学時代に「ブルーボックス」と呼ばれるフリーキング装置を製作していたことは有名な逸話です。

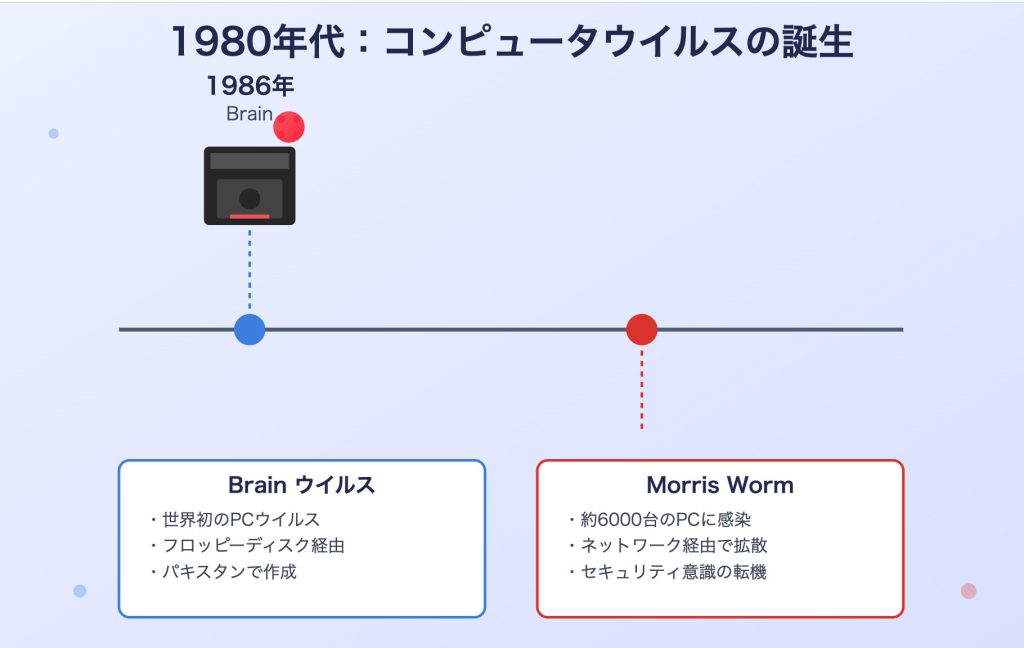

コンピュータウイルスの誕生

1980年代に入ると、パーソナルコンピュータの普及とともに、新たな脅威が出現します。1986年、世界初のパソコン向けコンピュータウイルス「Brain」がパキスタンで作成されました。このウイルスは、フロッピーディスクを通じて感染を広げる仕組みで、現代のマルウェアの原型となりました。

同じ時期、1988年には「モリスワーム」が登場し、インターネットの前身であるARPANETに接続された約6000台のコンピュータに感染し、システムを麻痺させました。この事件は、ネットワークを通じた攻撃の深刻さを世界に知らしめる転機となり、サイバーセキュリティの重要性が認識されるきっかけとなりました。

インターネット時代の到来と犯罪の進化(1990年代)

ハッカー文化の形成

1990年代、インターネットの商業利用が開始され、爆発的にユーザー数が増加しました。この時期、「ハッカー」という言葉が一般に広まり、技術的な好奇心から企業や政府のシステムに侵入する若者たちが注目を集めました。彼らの中には純粋な技術的興味から行動する者もいれば、明確な犯罪意図を持つ者もいました。

1994年、ロシアのハッカーがシティバンクのシステムに侵入し、約1000万ドルを不正送金する事件が発生しました。これは、金融機関を標的とした組織的なサイバー犯罪の初期の事例として知られています。この事件は、サイバー空間における金銭的動機を持った犯罪の始まりを告げるものでした。

初期のウイルスとワームの拡散

1990年代後半になると、電子メールを通じて拡散するウイルスが猛威を振るい始めます。1999年の「Melissa」ウイルスは、電子メールの添付ファイルを通じて急速に拡散し、世界中の企業に数億ドルの損害を与えました。このウイルスは、ソーシャルエンジニアリング(人間の心理的な隙を突く手法)の初期の例でもありました。

同年登場した「I Love You」ウイルスは、さらに大規模な被害をもたらしました。恋愛感情を装った件名で受信者の好奇心を刺激し、世界中で数千万台のコンピュータに感染、推定100億ドル以上の損害を発生させたとされています。

組織犯罪化の時代(2000年代)

サイバー犯罪のビジネス化

2000年代に入ると、サイバー犯罪は個人の愛好家による行為から、組織化されたビジネスへと変貌を遂げます。犯罪者たちは金銭的利益を最大化するため、より洗練された手法を開発し、地下経済を形成していきました。

この時期、「ボットネット」と呼ばれる技術が普及します。ボットネットとは、マルウェアに感染した数千から数百万台のコンピュータを遠隔操作できるネットワークのことです。犯罪者はこのネットワークを使って、大規模なDDoS攻撃(サービス拒否攻撃)を実行したり、スパムメールを大量送信したり、他の犯罪活動に利用しました。

フィッシング詐欺の台頭

2000年代前半には、フィッシング詐欺が急増しました。これは、正規の企業や金融機関を装った電子メールを送信し、受信者を偽のウェブサイトに誘導して個人情報やパスワードを盗み取る手法です。初期のフィッシングメールは文法的な誤りが多く見破りやすいものでしたが、年々巧妙化していきました。

オンラインバンキングやeコマースの普及とともに、フィッシング詐欺による被害額も増大しました。銀行やクレジットカード会社は、二段階認証などの新しいセキュリティ対策を導入せざるを得なくなり、サイバーセキュリティへの投資が加速しました。

国家支援型のサイバー攻撃の始まり

2000年代後半になると、国家が関与するサイバー攻撃が表面化し始めます。2007年のエストニアへのサイバー攻撃では、政府機関や金融機関のウェブサイトが数週間にわたってダウンし、国家インフラが麻痺する事態となりました。この攻撃は、サイバー空間が新たな戦場となることを示す象徴的な出来事でした。

2010年に発見された「Stuxnet」は、イランの核施設を標的とした極めて高度なマルウェアで、物理的なインフラを破壊する能力を持っていました。これは国家レベルのサイバー兵器の存在を明らかにし、サイバー攻撃が単なる情報窃取にとどまらず、実世界に物理的な影響を与えることを証明しました。

高度化と多様化の時代(2010年代)

標的型攻撃(APT)の進化

2010年代は、サイバー犯罪がさらに高度化し、多様化した時代です。標的型攻撃(APT:Advanced Persistent Threat)と呼ばれる手法が主流となり、特定の組織や個人を長期間にわたって執拗に狙う攻撃が増加しました。

これらの攻撃では、犯罪者は標的について詳細な調査を行い、その組織の従業員や取引先を装ったスピアフィッシング(特定の個人を狙ったフィッシング)を実行します。一度システムに侵入すると、数ヶ月から数年にわたって潜伏し、機密情報を継続的に窃取する手口が使われました。

ランサムウェアの爆発的増加

2010年代中盤から、ランサムウェアがサイバー犯罪の主要な手法となります。ランサムウェアとは、被害者のデータを暗号化して使用不能にし、復号化と引き換えに身代金を要求するマルウェアです。2013年頃から登場した「CryptoLocker」は、ビットコインなどの暗号通貨を使った匿名の決済を要求し、犯罪者の特定を困難にしました。

2017年の「WannaCry」ランサムウェアは、世界150カ国以上で30万台以上のコンピュータに感染し、医療機関、企業、政府機関に甚大な被害をもたらしました。英国の国民保健サービス(NHS)では、多くの病院が機能停止に追い込まれ、手術や診療のキャンセルが相次ぎました。この事件は、サイバー攻撃が人命に直接影響を与える可能性を示しました。

データ漏洩事件の続発

2010年代は大規模なデータ漏洩事件が相次いだ時期でもあります。2013年のYahoo!のデータ漏洩では、全ユーザー約30億件のアカウント情報が盗まれました。2017年のEquifaxの情報漏洩では、1億4700万人のアメリカ人の個人情報が流出し、社会保障番号、生年月日、住所などの機密情報が漏洩しました。

これらの事件は、企業のセキュリティ管理体制への不信を招き、厳格なデータ保護規制の必要性を浮き彫りにしました。欧州連合は2018年に一般データ保護規則(GDPR)を施行し、個人データの保護を強化しました。違反企業には巨額の罰金が科されるようになり、企業のセキュリティ投資が加速しました。

サイバー犯罪のサービス化(CaaS)

2010年代後半には、「サイバー犯罪のサービス化(Crime as a Service:CaaS)」という現象が顕著になりました。技術的なスキルを持つ犯罪者が、ダークウェブ上でランサムウェア、ボットネット、フィッシングキットなどを販売またはレンタルするようになったのです。

これにより、高度な技術知識を持たない者でも、簡単にサイバー犯罪を実行できる環境が整いました。月額制のランサムウェアサービスや、成功報酬型のビジネスモデルまで登場し、サイバー犯罪の裾野が大きく広がりました。

現代のサイバー犯罪(2020年代)

COVID-19パンデミックと攻撃の急増

2020年に始まったCOVID-19パンデミックは、サイバー犯罪の状況を一変させました。多くの企業がリモートワークに移行したことで、セキュリティの脆弱性が増大し、攻撃者はこの機会を逃しませんでした。

医療機関、ワクチン開発企業、政府機関への攻撃が急増し、フィッシングメールもCOVID-19関連の情報を装ったものが大量に出回りました。在宅勤務環境は企業ネットワークほど強固なセキュリティ対策がなされていないことが多く、VPN経由の侵入や、個人デバイスを踏み台にした攻撃が増加しました。

サプライチェーン攻撃の深刻化

近年、特に注目されているのがサプライチェーン攻撃です。2020年の「SolarWinds」事件では、ソフトウェアのアップデートプロセスに悪意あるコードが仕込まれ、米国政府機関を含む数千の組織が侵害されました。直接標的を攻撃するのではなく、そのサプライチェーンの一部を攻撃することで、より多くの被害者に到達する手法です。

この種の攻撃は発見が困難で、被害が広範囲に及ぶため、企業は自社のセキュリティだけでなく、取引先やベンダーのセキュリティ体制も監視する必要性に迫られています。

AIと機械学習の悪用

人工知能(AI)と機械学習の技術は、サイバーセキュリティの防御に活用される一方で、攻撃者側もこれらの技術を悪用し始めています。AIを使った自動化されたフィッシング攻撃、ディープフェイク技術を使った詐欺、機械学習を使ったセキュリティシステムの回避など、新たな脅威が登場しています。

特にディープフェイク技術は、経営者の声や顔を偽造して従業員に送金指示を出すなど、ビジネスメール詐欺(BEC)の手法をさらに巧妙化させています。音声や映像が証拠とならない時代が到来しつつあり、企業は新たな認証方法を模索しています。

ランサムウェアの二重脅迫モデル

現代のランサムウェア攻撃は、単にデータを暗号化するだけでなく、「二重脅迫」または「三重脅迫」と呼ばれる手法を用いています。攻撃者はまずデータを窃取し、その後暗号化します。被害者が身代金を支払わない場合、盗んだデータを公開すると脅迫するのです。

さらに、被害企業の顧客や取引先にも直接連絡を取り、データ漏洩の事実を告げて追加の圧力をかける「三重脅迫」も増えています。また、DDoS攻撃を併用して事業継続を妨害するケースも見られます。

クリティカルインフラへの攻撃

2021年のコロニアル・パイプライン攻撃では、米国最大級の石油パイプラインが停止し、東海岸全域で燃料不足が発生しました。この事件は、サイバー攻撃が国家の重要インフラに深刻な影響を与えることを改めて示しました。

電力網、水道システム、交通管制システムなど、社会の基盤となるインフラがデジタル化される中で、これらを標的とした攻撃は国家安全保障上の重大な脅威となっています。各国政府は、重要インフラのセキュリティ強化を最優先課題として位置づけています。

企業が直面する現代的脅威

内部脅威の増大

外部からの攻撃だけでなく、内部者による脅威も深刻化しています。不満を持つ従業員や退職者による情報漏洩、特権アクセスの悪用、意図しないミスによるセキュリティインシデントなど、内部脅威は多様化しています。

特にリモートワークの普及により、従業員の行動監視が困難になり、内部脅威への対策がより複雑になっています。企業は技術的な対策だけでなく、従業員教育、アクセス管理、離職プロセスの整備など、包括的なアプローチが求められています。

IoTデバイスのセキュリティリスク

IoT(モノのインターネット)デバイスの急増は、新たなセキュリティリスクをもたらしています。スマートカメラ、センサー、産業用制御システムなど、ネットワークに接続されるデバイスが増えるほど、攻撃の入口が増加します。

多くのIoTデバイスは十分なセキュリティ機能を持たず、デフォルトのパスワードが使用されたままになっているケースも多く、ボットネットの一部として悪用されるリスクがあります。企業はIoTデバイスの管理とセキュリティ対策を重要課題として認識する必要があります。

クラウドセキュリティの課題

クラウドサービスの普及により、データやアプリケーションの管理方法が大きく変化しました。しかし、クラウド環境の設定ミスによるデータ漏洩事件が後を絶ちません。多くの企業が、クラウドのセキュリティ責任がプロバイダーと顧客の間でどのように分担されるかを十分に理解していないことが問題となっています。

また、複数のクラウドサービスを利用するマルチクラウド環境では、セキュリティポリシーの一貫性を保つことが困難になり、管理の複雑さが増しています。

サイバー犯罪への対策と未来への展望

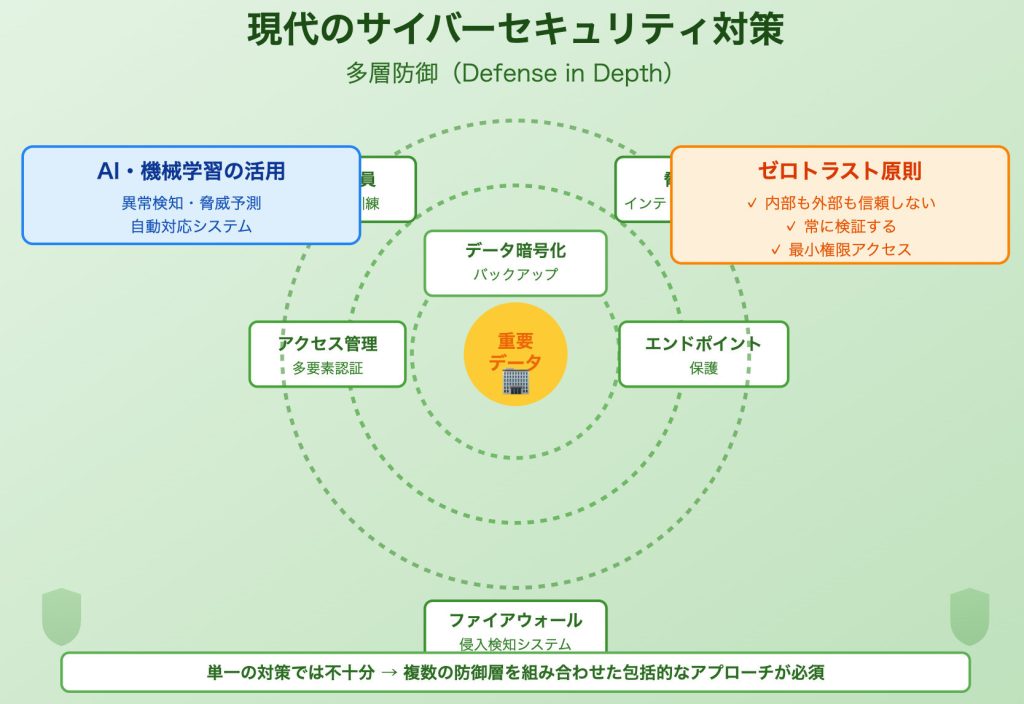

多層防御の重要性

現代のサイバーセキュリティは、単一の対策では不十分です。ファイアウォール、侵入検知システム、エンドポイント保護、多要素認証、データ暗号化、定期的なバックアップなど、複数の防御層を組み合わせた「多層防御」が必須となっています。

また、技術的な対策だけでなく、従業員のセキュリティ意識向上、インシデント対応計画の策定、定期的なセキュリティ監査など、組織的な取り組みも同様に重要です。

ゼロトラストアーキテクチャの採用

従来の「境界防御」モデル、つまり企業ネットワークの外部は信頼せず内部は信頼するというアプローチは、リモートワークやクラウド利用が一般化した現代では不十分です。「ゼロトラスト」という新しいセキュリティモデルでは、ネットワークの内外を問わず、すべてのアクセスを常に検証し、最小権限の原則に基づいてアクセスを許可します。

このアプローチにより、内部脅威や横方向の侵入拡大を防ぐことができ、より強固なセキュリティ体制を構築できます。

AI・機械学習によるセキュリティ強化

攻撃者がAIを悪用する一方で、防御側もAIと機械学習を活用してセキュリティを強化しています。異常な通信パターンの検出、マルウェアの自動分類、脅威インテリジェンスの分析など、AIは人間では処理しきれない膨大なデータを分析し、新たな脅威を迅速に発見することができます。

今後、AIを活用したセキュリティソリューションはさらに進化し、攻撃者との「軍拡競争」が続くことが予想されます。

国際協力の必要性

サイバー犯罪は国境を超えて行われるため、国際的な協力が不可欠です。各国の法執行機関、民間企業、セキュリティ研究者が連携し、脅威情報を共有し、共同で対策を講じることが重要です。

近年、インターポールやユーロポールなどの国際機関が主導するサイバー犯罪対策作戦が成果を上げており、大規模なボットネットの摘発やランサムウェアグループの逮捕につながっています。

まとめ

サイバー犯罪は、コンピュータの誕生から現在に至るまで、技術の進化とともに継続的に発展してきました。個人的な好奇心や技術的挑戦から始まった初期のハッキングは、現在では高度に組織化され、国家が関与する深刻な脅威へと変貌を遂げています。

COVID-19パンデミック、リモートワークの普及、IoTデバイスの増加、クラウド化の進展など、社会のデジタル化が加速する中で、サイバー犯罪の脅威はさらに高まっています。企業や個人は、最新の脅威動向を常に把握し、適切なセキュリティ対策を講じることが求められています。

しかし、技術的な対策だけでは不十分です。組織全体のセキュリティ意識の向上、継続的な教育、インシデント対応体制の整備、そして国際的な協力が、サイバー犯罪との闘いにおいて不可欠な要素となっています。

サイバーセキュリティは、もはや情報システム部門だけの問題ではなく、経営層から一般従業員まで、組織全体で取り組むべき経営課題です。サイバー犯罪の歴史を学ぶことで、未来の脅威に備え、より強固なセキュリティ体制を構築する一助となれば幸いです。

あわせて読みたい